Cómo fortalecer las distintas capas de las redes informáticas

Iniciarse en la tarea de diseñar una red de información constituye un proyecto de formidables proporciones, pero aún más lo es si buscamos además construir una red segura.

Muchas veces, los administradores de sistemas de información no se encuentran del todo familiarizados con las barreras de seguridad que pueden implantarse a cada nivel de abstracción. Para ellos, repasaremos opciones de seguridad disponibles a cada nivel de la red, que permitirán establecer en cuál se ha producido una brecha y qué acciones pueden tomarse para subsanarla.

Un poco de historia

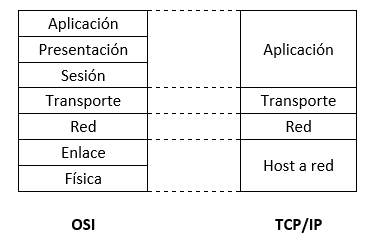

El modelo de interconexión de sistemas abiertos OSI (del inglés Open Systems Interconnection) fue desarrollado en 1983 por la Organización Internacional de Estándares ISO (del inglés International Organization for Standardization), y desde entonces ha sido utilizado como el esquema por excelencia para la comprensión y análisis del funcionamiento de las redes. Su influencia ha sido tan grande que la mayor parte de los protocolos de comunicación vigentes basan en él su estructura.

Sin embargo, el modelo OSI nació desde una perspectiva teórica, y a pesar de su exactitud al encapsular el funcionamiento de la red, terminó cediendo el terreno práctico a nuevos diseños sobre él construidos, como ser el esquema TCP/IP, utilizado mayormente en la actualidad. Más que un modelo, se trata de una pila o conjunto de protocolos utilizados de manera simultánea, que permite el funcionamiento de la red.

Además de servir al desarrollo de protocolos de telecomunicación, esta suite se presta como base para entender cómo podemos aplicar estrategias de seguridad a lo largo y ancho de la estructura de una red. Del mismo modo en que el fallo de una de estas capas al prestar sus respectivos servicios implica que las capas superiores no puedan concretar exitosamente sus objetivos, una vulnerabilidad que comprometa alguna capa vuelve inútil cualquier otra medida de protección que haya sido tomada en niveles de abstracción superiores.

Podemos realizar una comparativa entre la seguridad de red por capas y la piel de una cebolla: se trata de implementar medidas que subsanen puntos débiles a través de todos los estratos, asegurándonos de configurar correctamente los protocolos en la pila de protocolos utilizada, en latotalidad de dispositivos que se ven involucrados en la red.

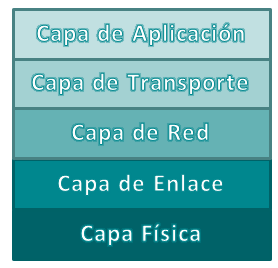

Para fines de análisis, generaremos un nuevo modelo de referencia combinando las características del modelo OSI y la pila TCP/IP, como se muestra a continuación. Luego, lo utilizaremos para estudiar qué aspectos de seguridad atañen a cada capa.

1) Capa Física

Se encarga de la transmisión de bits a través de señales analógicas y digitales en diversos medios de comunicación. En esta capa encontramos protocolos como Ethernet, PPP, Frame Relay, entre otros.

Desde una perspectiva de seguridad informática, a este nivel debemos preocuparnos por impedir que terceros no autorizados ingresen a las instalaciones. Entre otras medidas, encontramos la implementación de un sistema de alarma, de vigilancia y la disposición de barreras y dispositivos decontrol de acceso a las facilidades donde se encuentra desplegada la red.

Otro riesgo a considerar es la “amenaza interna”, es decir, personal autentificado realizando acciones no autorizadas, o que persiguen un fin perjudicial. La disposición de los cables no debe permitir escuchas indebidas, y para ello se vuelve necesario restringir el acceso a la sala de telecomunicaciones, y proteger el cableado y equipos para que no puedan ser intencionalmente dañados con el objeto de provocar un ataque a la disponibilidad del servicio.

2) Capa de Enlace

Se encarga del direccionamiento a nivel de tramas o frames, actuando como nexo entre la capa de red (paquetes con direcciones IP) y la capa física (señales). Los switches son los dispositivos más importantes a este nivel, y por tanto la seguridad del enlace se centra en la correcta configuración de estos aparatos. Por ejemplo, debemos acompañar el bloqueo del acceso físico con lainutilización lógica de aquellos puertos sin utilizar, para impedir conexiones fraudulentas que puedan llevar a escuchas indebidas, ataques de saturación de las tablas o envenenamiento ARP.

Además, esta capa también abarca la correcta elección de protocolos seguros para la comunicación. Por ejemplo, en el caso de un medio inalámbrico, deberemos utilizar protocolos WPA2 o WPA siempre que sea posible, por sobre WEP.

Otro elemento de importancia en esta instancia es la configuración correcta de las redes virtuales. Una VLAN es una red de área local que, aunque posee todos los atributos de una red a nivel lógico, no existe como tal en un plano físico, sino que es creada mediante el marcado individual de identificadores sobre las tramas que circulan a través de la red.

Las VLANs guardan un rol crítico en la seguridad del sistema, contribuyendo a la segmentación de la red y la separación del tráfico, permitiendo una mayor organización del mismo y favoreciendo su rápido análisis.

3) Capa de Red

Es aquella que se encarga del encaminamiento de paquetes entre redes, conectando diferentes dominios de difusión. El esquema de direccionamiento utilizado a este nivel son las direcciones IP, y el dispositivo que centraliza el manejo del tráfico es el router.

La activación de las variadas características de seguridad que se encuentran embebidas en estos aparatos resulta importante para impedir el control no autorizado del mismo. La utilización decontraseñas fuertes y la configuración correcta de los protocolos de administración a través deconexiones cifradas son algunas de las medidas que pueden tomarse para proteger estos equipos.

Además, debemos tener en cuenta lasvulnerabilidades que puedan existir en los protocolos de encaminamiento, como RIP u OSPF, ya que pueden terminar en la inyección de routersfalsos. La comprensión estos protocolos facilitará la gestión segura de la red.

El protocolo IPv4 no incluye mecanismos de seguridad para proteger las comunicaciones, y es por esto que el administrador de la red debe considerar otras medidas extras al momento de proteger sus datos. Por ejemplo, puede elegirse cifrar todos los paquetes de la red, o intercambiar una clave de sesión que proteja la conexión.

Por lo anterior es que debemos considerar la implementación de IPSec: la suite de protocolos encargada de proveer funcionalidades de seguridad al protocolo IP, sirviendo a la utilización deRedes Virtuales Privadas, o VPNs. Su uso opcional IPv4 evoluciona en obligatorio para IPv6. Soporta dos modos de implementación

- Modo de transporte, donde los extremos de la comunicación se encargan de su protección cifrando sólo el contenido del paquete

- Modo túnel, que sirve a la conexión segura entre redes, donde cada paquete IP es cifrado y encapsulado dentro de otro

En adhesión, existe una serie de otras problemáticas que atañen a esta capa. En particular, la posibilidad de un atacante de pretender enviar datos desde un equipo con una determinada dirección IP cuando en realidad lo hace desde otro, es lo que se denomina como IP spoofing. Una manera de mermar estos ataques es la inclusión de procesos de autenticación en la capa de la aplicación, acompañados de mecanismos de cifrado de los datos.

De igual modo, la activación de firewalls de capa de red puede menguar estos ataques, ya que estos dispositivos pueden delinear el interior de la red del exterior haciendo corresponder sus puertos internos/externos con el espacio de direcciones asignado. Esto es, un firewall puede detectar un paquete que dice provenir del interior, pero que ha ingresado a través del puerto de conexión al exterior, para descartarlo o generar la correspondiente alerta.

Otro de los elementos clave para la seguridad informática dentro de la capa de red es la Lista de Control de Acceso ACL, del inglés Access Control List. Éstas permiten o denegan conexiones entre equipos pertenecientes a redes diferentes, según el protocolo, los puertos, o las direcciones IP involucradas en la comunicación.

La configuración correcta de las ACLs resulta una tarea de magnitud considerable, ya que implica el conocimiento de los protocolos que funcionarán en la red, y del diseño de ésta. Cualquier configuración incorrecta puede conducir a la autorización de tráfico fraudulento, o la denegación de conexiones legítimas.

4) Capa de Transporte

Toma los datos provenientes de la aplicación, y los fracciona en segmentos que luego serán enviados a la capa de red. Los protocolos por excelencia a este nivel son TCP y UDP, los cuales se encargan de establecer un vínculo real desde el origen al destino. En tanto, el esquema de direccionamiento es el número de puerto.

Las preocupaciones de seguridad a este nivel se ciernen sobre el cifrado de los datos que se transfieren, la autenticación de las partes intervinientes, la prevención de manipulaciones que atenten contra la integridad de los datos, y la evasión de ataques de reinyección.

Al hablar de TCP, uno de los tipos de ataques más conocidos es el ataque SYN. Este aprovecha algunas de las debilidades del esquema de tres vías para el establecimiento de la conexión. En él, un equipo malicioso puede enviar múltiples peticiones SYN a otro terminal, y luego dejar de responder. El host de destino quedará a la espera de una confirmación, manteniendo la conexión tentativa en espera. Si se satura el número máximo de hilos de conexiones no confirmadas que el host puede soportar, éste quedará inhabilitado para aceptar nuevas comunicaciones, produciendo una denegación del servicio.

Una solución a este problema consta en incrementar el número de conexiones no confirmadas en el servidor, o bien, decrecer la cantidad de tiempo en que este último esperará por una confirmación (75 segundos por defecto).

La utilización de protocolos de capa 4 de comunicación segura, como SSL, TLS o SSH, permiten la protección de los datos mediante el cifrado de los mismos, y deben ser considerados al momento de establecer conexiones para la administración remota de dispositivos.

Finalmente, ya que en la capa de transporte la conexión es extremo a extremo, aumentar laprotección en los terminales resulta el primer paso para impedir conexiones fraudulentas. La actualización de aplicaciones para salvaguardar la red de las vulnerabilidades y errores que puedan presentar constituye una medida inicial de fortalecimiento del equipo.

5) Capa de Aplicación

La capa de aplicación en la pila TCP/IP, y sus capas equivalentes en el modelo OSI, se ocupan del manejo de la sesión y las aplicaciones que se ejecutan en el equipo.

Aquí encontramos una variada combinación de protocolos que permiten a los terminales acceder a numerosos servicios. Entre ellos, SMTP, POP, IMAP, DNS, HTTP, HTTPS, DHCP, FTP, TFTP. LA configuración de estos servicios está sujeta a la experiencia del administrador, y se debe ser cuidadoso para prevenir que malas configuraciones s e vuelvan una puerta de acceso a la red.

e vuelvan una puerta de acceso a la red.

La implantación de un firewall de alto nivel permite un mayor control del tráfico de red. A diferencia de los firewalls de capa de red o de capa de transporte, aquellos que trabajan sobre la capa de aplicación permiten filtrar paquetes con base a un gran abanico de opciones, incluyendo una vasta diversidad de protocolos.

Además, en esta capa encontramos Sistemas de Detección de Intrusiones IDS (del inglés, Intrusion Detection System), Sistemas de Prevención de Intrusiones IPS (del inglés, Intrusion Prevention System), y demás soluciones integrales de seguridad. Estas aplicaciones actúan sobre la pila TCP/IP completa, pudiendo detectar comportamientos peligrosos según múltiples criterios, emitiendo las alertas pertinentes.

Otro aspecto relevante una vez alcanzado este nivel de abstracción es la educación de los usuarios, y la definición de políticas de seguridad para el departamento de IT. La seguridad de los equipos informáticos resulta un binomio entre el correcto despliegue de las barreras técnicas de defensa, y la instrucción del usuario del equipo, y los usuarios administrativos que sobre él poder tienen. No podemos considerar sólo una de estas artistas.

Conclusión

Como vemos, cada capa en la red encapsula un conjunto de protocolos, equipos y técnicas de seguridad que pueden desplegarse para dificultar la tarea de los atacantes. El conocimiento de estas nociones nos permitirá realizar un mejor análisis del nivel de protección en nuestra red, y de las vulnerabilidades y brechas que puedan existir.

Combinando estos principios con arquitecturas de seguridad (como redes desmilitarizadas, segmentos físicos y lógicos, tarpits, o honeypots), aplicando técnicas de defensa activa, y realizando procesos periódicos de pentesting en redes, los administradores de la red podrán aumentar la seguridad de ésta, enmendando sus vulnerabilidades desde su propio núcleo.

Autor Denise Giusto Bilić, We Live Security

Fuente: http://www.welivesecurity.com/la-es/2015/

Fecha de consulta: 02 Junio 2015