Stagefright: comprometiendo Android con solo un mensaje

Durante las últimas horas no han cesado de aparecer noticias hablando de la investigación de Joshua Drake, de la empresa Zimperium Mobile Security, que podría suponer un grave riesgo de seguridad para la mayoría de smartphones con Android.

Este investigador ha descubierto varias vulnerabilidades en el reproductor de medios nativo de Android (Stagefright) que podrían provocar que un atacante escribiese código en el sistema o robase información del dispositivo.

Funcionamiento del ataque

El origen de este agujero de seguridad se oculta entre las miles de líneas de código que componen Android. Stagefright es una librería de medios que se encarga de gestionar varios formatos para que el usuario pueda ver vídeos o escuchar música en su smartphone.

Debido a que la gestión de estos medios tiene que ser rápida y consumir el mínimo de recursos posible, esta librería está desarrollada en el lenguaje C++, más propenso a las corrupciones de memorias que otros lenguajes más modernos como Java.

Para realizar este ataque, el investigador asegura que tan solo se necesita el número de teléfono de la víctima. Con este dato se puede enviar un mensaje MMS (con contenido multimedia) especialmente modificado e incluso, en algunos casos, se podría eliminar el mensaje antes de que el usuario lo viera, quedando solo la notificación de que ha sido recibido.

Si este ataque funciona tal y como lo ha descrito el investigador, estaríamos ante uno de los más peligrosos a los que se han enfrentado los usuarios de Android, puesto que no se requiere que la víctima haga nada como por ejemplo abrir un archivo adjunto a un mensaje, instalar una aplicación o pulsar sobre un enlace. Todo esto se realizaría de forma transparente para el usuario siempre que el teléfono tuviese cobertura.

El hecho de que la víctima no se dé cuenta de que está siendo el objetivo de un ataque supone que muchos podrían tener su smartphone comprometido y no darse cuenta de ello, algo que le permitiría al atacante obtener información muy importante del usuario objetivo.

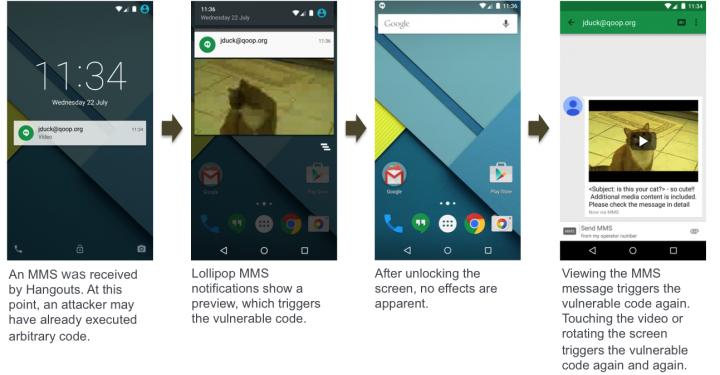

En las siguientes capturas de pantalla vemos cómo funcionaría supuestamente este ataque en un Nexus 5 con Android Lollipop 5.1.1 instalado:

Versiones de Android afectadas

Según esta investigación, todas las versiones de Android a partir de Froyo (2.2) inclusive serían vulnerables, algo que supone, según algunos estudios, el 95 % de dispositivos o alrededor de 950 millones de usuarios en todo el mundo. Además, las versiones anteriores a Jelly Bean son las que tienen un riesgo mayor, puesto que no incorporan mitigaciones de exploits adecuadas.

Hay que tener en cuenta que Stagefright se compone en realidad de siete vulnerabilidades diferentes, que ya han sido reportadas y se les ha asignado su correspondiente CVE. Además, la empresa que ha publicado esta investigación avisó de la seriedad del problema a Google, lo que hizo que se prepararan y aplicaran parches en el código vulnerable en poco tiempo.

Hay que tener en cuenta que Stagefright se compone en realidad de siete vulnerabilidades diferentes, que ya han sido reportadas y se les ha asignado su correspondiente CVE. Además, la empresa que ha publicado esta investigación avisó de la seriedad del problema a Google, lo que hizo que se prepararan y aplicaran parches en el código vulnerable en poco tiempo.

El problema reside en quién va a recibir estos parches. Los usuarios de dispositivos de Google como el smartphone Nexus 6, pueden estar seguros de que verán publicada esta actualización. Otros fabricantes puede que la lancen a sus dispositivos estrella más actuales, pero seguirá quedando una gran mayoría de usuarios sin actualizar debido a que ni los fabricantes ni las operadoras se van a molestar en lanzar esta actualización para aquellos dispositivos considerados obsoletos.

Mitigación del ataque

Parece ser que tan solo una actualización por parte del fabricante podría solucionar este grave problema, algo que ya hemos dicho es bastante improbable que se produzca para cientos de millones de usuarios de Android en sus smartphones.

Así pues, ¿qué solución nos queda? De momento, esperar. No olvidemos que este anuncio se ha producido la semana antes de que empiecen las conferencias de seguridad BlackHat y Defcon en Las Vegas, por lo que es lógico que se trate de ganar notoriedad para que asista el mayor número posible de gente a las charlas que el investigador dará en esa conferencia.

No obstante y de momento, la única información de la que disponemos es la proporcionada por la empresa en la que trabaja este investigador, por lo que deberíamos esperar a ver esta presentación antes de sacar nuestras propias conclusiones. No sería la primera vez que se presentase una vulnerabilidad como extremadamente crítica y luego se viese cómo su alcance se ve limitado a unos escenarios muy concretos.

Por eso recomendamos a los usuarios de Android que no se deshagan todavía de sus dispositivos y esperen a ver en qué consiste realmente este fallo de seguridad y cuáles son las posibilidades reales de sufrir un ataque de estas características.

Para mantener informados a nuestros lectores, ESET dispondrá de varios investigadores en BlackHat y Defcon que informarán de primera mano de lo que allí se hable y podremos evaluar, ya con datos reales, la gravedad de esta y muchas otras vulnerabilidades que allí se presentarán.

Créditos imagen: © Kham Tram/Flickr

Fuente: http://www.welivesecurity.com/la-es/2015/

Fecha de consulta: 28 Julio 2015