¿Volviendo al futuro? Cómo es el escenario actual de la seguridad

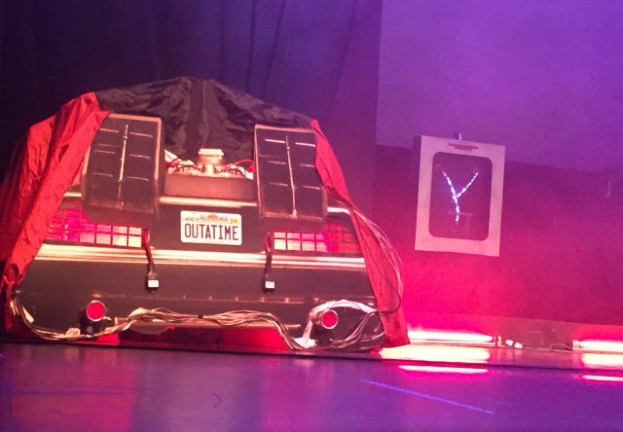

Hoy es el primer día de ekoparty y ya estamos cubriendo charlas para traerles las más interesantes novedades que se presentan. Por la mañana asistimos a la presentación de la conferencia que, bajo el slogan “Back to roots”, aprovecha la coincidencia de esta fecha con el viaje en el tiempo de Marty McFly en “Back to the Future II”. En consonancia, el orador de la primera charla de la jornada, Iván Arce, dijo: “Hoy vine a hablar del futuro”.

Su presentación, titulada “Winter is Coming”, hizo un detallado repaso por la historia de la seguridad informática para, al final, comprender y analizar cómo llegamos al escenario actual de ataque y defensa, dos elementos que coevolucionaron a lo largo de los años. “En el año 800 ya se hablaba de ataque, había criptografía y se hablaba de que esta debía ser resistente a un ataque”, expuso Arce.

“Hoy se entiende que se deben atacar los sistemas criptográficos para encontrar fallas y solucionarlas. En los ‘70 ya se hablaba de hacerpenetration tests para encontrar qué se debía hacer. Como contrapartida, en el aspecto defensivo, las bases de los sistemas seguros también se fundaron en aquella época”, explicó.

Muchas cosas cambiaron desde que se lanzaron las primeras Commodore hasta hoy; a mediados de los ’90, por ejemplo, ser hacker dejó de ser una estupidez. Ahora “es cool y chévere salir en la tele, andar con amigos en rollers y hacer arengas, hackear un sistema básico”, dijo el orador en clara alusión burlona a la película “Hackers” de 1995.

Años después, tras la explosión de Internet y el comercio online en forma masiva, comenzó la “mal llamada criptowar” o criptoguerra, basada en el deseo de todos los actores de cifrar sus comunicaciones para que sean seguras. Aparecieron también las nociones de ciberguerra, coberdelito y cibercrimen, hasta que tras el escándalo por las revelaciones de Edward Snowden sobre espionaje en la NSA de Estados Unidos, lo “ciber” pasó a tener interés mundial geopolítico.

Llegados entonces a la situación actual, la idea planteada por Arce comprende estos 5 aspectos:

- No proliferación: cómo evitar que los exploits lleguen a cualquiera que sepa programar. Es difícil “sacarle” el saber a alguien que se las ingenia para programar, pero se toman medidas para que ese conocimiento no se explote con fines maliciosos.

- Disuasión: cómo disuadir al oponente o a la competencia para que no haya ataques informáticos ni amenazas.

- Atribución: muchas víctimas deciden contraatacar cuando saben quién fue el atacante. Pero, ¿cómo saberlo? Es en mundo “ciber”, no hay personas físicas fáciles de identificar.

- Defensa activa: consiste en cambiar la estrategia para que el atacante no sepa bien qué se está haciendo ni cómo.

- algunos plantean el razonamiento “¿por qué esperar a que me hackeen, si sé que lo están por hacer? Mejor, lo hago yo primero”. De más está decir que no es una estrategia recomendable.

“Hay gente que todavía está en el paleozoico respecto a cómo tratar un problema de seguridad y no sabe cómo resolver situaciones”, opinó el orador. Y es por eso que resulta importante conocer el contexto de la seguridad actual, para saber cómo pensarla.

Seguiremos contándoles lo que sucede en esta undécima edición de ekoparty en Argentina. ¡No se pierdan nuestra cobertura!

Fuente: http://www.welivesecurity.com/la-es/2015/

Fecha de consulta: 21 Octubre 2015