Enigma, un nuevo ransomware que se instala mediante JavaScript

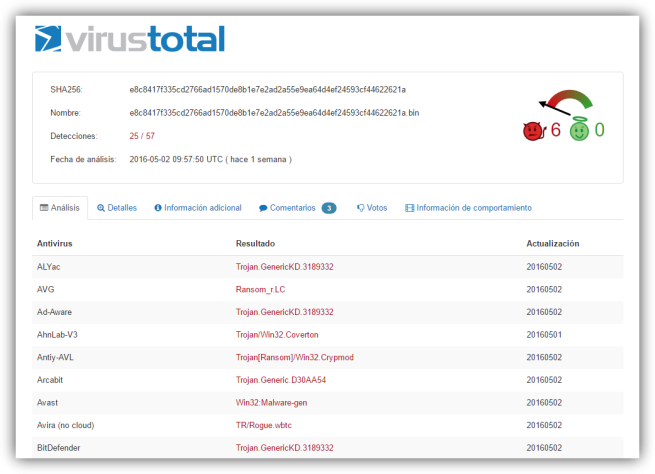

Por desgracia, cada poco tiempo nos encontramos con una variante de ransomware que busca cifrar nuestros datos y pedir un rescate por ellos. Hace algunas horas, los expertos de seguridad de Bleeping Computer han publicado un completo informe sobre un nuevo ransomware de origen ruso llamado Enigma. Este software malicioso ha sido detectado por primera vez a finales de abril, pero no ha sido hasta ahora cuando, fruto de la ingeniería social junto a AVG, se ha podido comprender mejor su funcionamiento.

Enigma utiliza un algoritmo AES para cifrar los datos de sus víctimas y a continuación pide alrededor de 0.43 Bitcoin, unos 200 dólares, por la clave de recuperación de los datos o, de lo contrario, los archivos permanecerán cifrados. Por suerte, este ransomware no elimina las Shadow Volume Copies de NTFS, por lo que la víctima puede recuperar fácilmente los datos sin pagar.

Hasta aquí no hay ninguna novedad, ya que su funcionamiento y comportamiento es muy similar al de cualquier otro ransomware, sin embargo, una de las características especiales de este troyano es la forma de instalarse, ya que su instalador está inyectado dentro de código HTML/JS. Este fichero HTML con JavaScript incluye todo lo necesario para compilar el binario en el sistema de la víctima y abrir el navegador web por defecto del usuario para terminar la descarga del ransomware. Esta descarga tendrá un nombre aleatorio formado por letras y números. El propio código JavaScript ejecutará automáticamente este fichero, dando lugar al comienzo del cifrado de los datos.

Todos los datos cifrados pasarán a tener la extensión .enigma. Una vez finalice la infección se ejecutará un nuevo fichero llamado enigma.hta, el cual mostrará la nota de rescate, la cual está 100% en ruso y que, si traducimos, veremos que, como siempre, nos piden realizar un pago a través de la red Tor en un monedero concreto de Bitcoin.

Los ficheros que forman este ransomware son:

- %Temp%\testttt.txt – Fichero de debug para probar si el cifrado funciona.

- %AppData%\testStart.txt – Fichero de debug para saber si el cifrado ha empezado con éxito.

- %UserProfile%\Desktop\allfilefinds.dat – Lista de archivos cifrados.

- %UserProfile%\Desktop\enigma.hta – La nota de rescate.

- %UserProfile%\Desktop\ENIGMA_[id_number].RSA – Clave pública única utilizada para identificarse en el servidor remoto.

- %UserProfile%\Desktop\enigma_encr.txt – Nota de rescate en formato de texto.

- %UserProfile%\Downloads\3b788cd6389faa6a3d14c17153f5ce86.exe – El binario o ejecutable del ransomware.

Enigma: Una nueva amenaza menos peligrosa que otras variantes

Como podemos ver, un nuevo ransomware que cifra los datos de los usuarios y pide un rescate por ellos, nada nuevo. Parece que los piratas informáticos ya no ponen esfuerzos ni en ocultar el malware, ni en buscar un nuevo nombre, ni en traducir la nota de rescate a más idiomas ni en asegurarse de que la recuperación no sea posible mediante la eliminación de las Shadow Copies, lo que nos lleva a pensar que, probablemente, este tipo de software malicioso, aunque es muy utilizado y peligroso, cada vez sea menos llamativo para los piratas informáticos.

Además, como hemos dicho, este ransomware no borra las Shadow Copies de los volúmenes NTFS, por lo que siguiendo esta guía, y sin necesidad de ninguna herramienta adicional, podemos descifrar todos los archivos que han sido cifrados por este malware.

Fuente: http://www.redeszone.net/

Fecha de consulta: 12 Mayo 2016