La importancia del Backup y borrar las configuraciones antes de la baja de los equipos de comunicaciones

Hace unos meses escribía sobre unos switches usados, comprados en una plataforma online que tenían toda la configuración y contraseñas sin eliminar

Hace unos días, acudo al llamado de un cliente al que un rayo le quemo entre otras cosas un Switch PoE al que tenia conectados sus teléfonos, ante la imposibilidad de la empresa de adquirir un equipo nuevo, el sugiero que busquemos un equipo usado, del mismo modelo para así poder restaurarle el backup de la configuración del equipo que se quemo y tener los servicios levantados rápidamente.

La primera pregunta es «Existe backup de la configuración actual del equipo que se quemó?»

La respuesta es «Por supuesto que sí». La configuración original la realice yo mismo y le entregue un backup al administrador junto con un pequeño procedimiento para que guarden el versionado de configuraciones en caso de modificaciones posteriores. Ahora a buscar un equipo similar usado para comprarlo lo antes posible…

Encontramos uno del mismo modelo y cantidad de puertos, por lo que solo había que comprarlo, traerlo y ponerle la configuración que teníamos backupeada del equipo que se quemo.

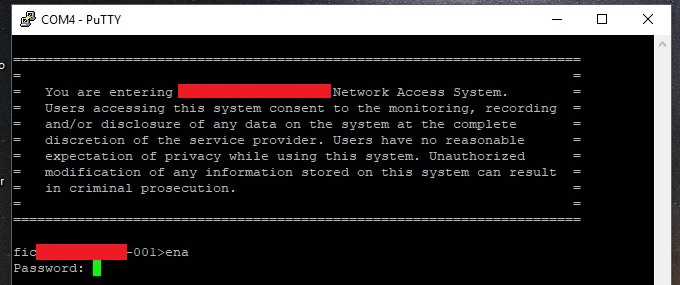

Al día siguiente muy temprano nos traen el switch para reemplazar, me conecto al equipo a través del puerto de consola y me encuentro con la sorpresa que el mismo perteneció a una gran empresa y que su configuración no fue eliminada antes de ser vendido o donado. Lo primero que muestra la consola es el banner de advertencia y el password de conexión.

Inicio el procedimiento de recuperación del equipo según las recomendaciones del fabricante y, antes de plancharle la configuración de producción de mi cliente, le solicito autorización para guardarme la configuración antigua para desarrollar este artículo.

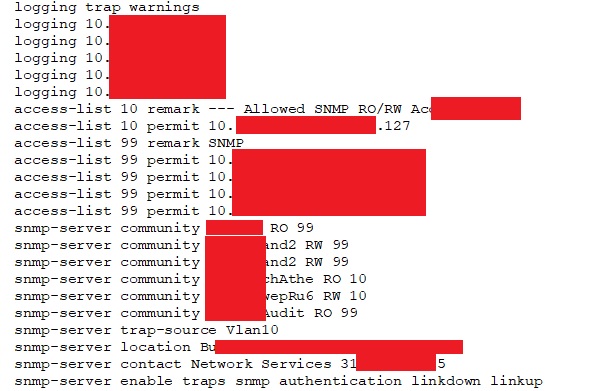

En la vieja configuración del equipo veo que la compañía a la que perteneció el equipo realmente puso empeño en configurar algunas cuestiones de seguridad del mismo

Por ejemplo separar el trafico en VLANsy aplicar Port-Security en cada puerto del switch. Incluso en la creación de usuarios locales, con distinto nivel de privilegio cuyas contraseñas fueron cifradas con Level 5 que, a diferencia de Level 7, dificulta obtener la misma si tiene cierta complejidad.

También se tomaron el trabajo de configurar SNMP con comunidades diferentes a las de default y listas de acceso para permitir ese tráfico a esos servidores que loguearan el tráfico SNMP

De la configuración, las pocas cosas que se les pasaron son usar Level 7 en el cifrado del password del TACACS server y que este autorizado el telnetpara la administración y, para colmo, usando Level 7 como algoritmo de cifrado y con un password realmente muy básico.

Lo que no se puede perdonar es que el equipo haya salido de la empresa a la venta sin borrarle la configuración.

No creo que una empresa de ese tamaño no tenga un procedimiento para eliminar las configuraciones de los equipos antes de darlos de baja, si no lo tienen es hora de escribirlo y si lo tienen es hora de controlar los equipos antes que dejen de prestar servicios.

Para finalizar, unos consejos, siempre guardar backup de las configuración de los equipos de producción, nunca sabemos cuando podremos necesitarla para que la empresa continúe trabajando normalmente con una parada de producción mínima. Siempre eliminar las configuraciones del equipamiento antes de darlos de baja, nunca se sabe donde pueden terminar y quien puede tener acceso a configuraciones y contraseñas.

Por último, si necesitan ayuda, pídanla a un profesional de confianza que sepa del tema para que los asesore.

Fuente: https://blog.segu-info.com.ar/

Fecha de consulta: 05 febrero 2019