Matt Edman, el traidor a la comunidad Tor que trabaja para el FBI

Matt Edman es un antiguo programador de Tor Project que actualmente trabaja para el FBI. Sus contribuciones han ayudado a los Federales a desenmascarar a muchos usuarios de la red anónima

La red Tor, ese paraíso del anonimato donde las conexiones entrantes pasan por cientos de miles de nodos alrededor de todo el mundo haciendo que nuestras peticiones de navegación sean casi imposibles de rastrear. Como ya imaginamos que sabes, la red se utiliza entre otras cosas para acceder a servicios anónimos situados dentro de la Deep Web, así como para alojar páginas ocultas a los buscadores de la Surface Web. La mayoría de los ataques informáticos se conducen a través de esta red, de forma que las huellas del paso de los hackers por un sistema queden lo más camufladas posibles. Tor también se utiliza con fines mucho más turbios, como la venta de drogas ilegales o la pornografía infantil.

Los intentos para romper el anonimato de la red Tor y desenmascarar a sus usuarios no son algo nuevo. Las principales agencias de la ley gubernamentales de todo el mundo llevan años intentando conseguirlo. Pues bien, según se ha publicado en The Daily Dot un excolaborador de la red Tor programaba malware para descubrir la identidad de los usuarios.

Matt Edman, el «topo» dentro de Tor

La forma que tiene el FBI de lidiar con las cosas que dificultan su labor es contratar a gente que ha trabajado en ellas para intentar derribarlas desde dentro. Eso es lo que ha hecho la policía federal estadounidense con Tor. Después de años de debates sobre privacidad, de peticiones para colocar puertas traseras en Tor y demás barbaridades, los Federales se dieron cuenta de que lo más fácil era coger a alguien que hubiese tenido un pie dentro y hacerle trabajar a su favor.

Es el caso de Matt Edman, un experto en seguridad informática que trabajó para Tor Project a tiempo parcial. Aquellos días parecen haber quedado muy lejos, a tenor del malware que prepara para desenmascarar a usuarios de la red. Este softwaremalicioso se ha empleado en muchas investigaciones llevadas a cabo por las fuerzas de la Ley y por las distintas agencias de inteligencia en varios casos importantes.

Según se recoge, los responsables de Tor Project han comentado que «se nos ha hecho notar que Matt Edman, que trabajó con nosotros hasta 2009, fue contratado después por un contratista de defensa que trabajaba con el FBI para desarrollar malware anti-Tor«.

Edman se unió en 2008 al proyecto como programador para encargarse de Vidalia, un software que hacía más fácil conectarse a la red anónima a los usuarios más comunes implementando una interfaz de usuario simple.

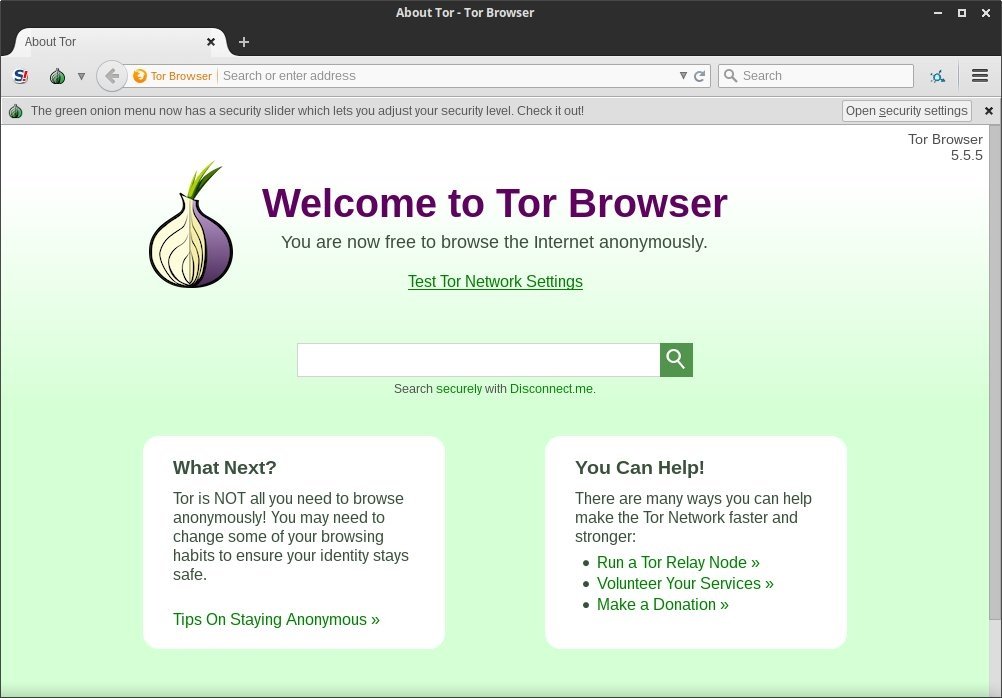

Tor Browser en Linux

Tor Browser en Linux

A partir de ahí, este futuro Doctor en Ciencias de la Computación se convertiría en parte de la cerrada y desconfiada comunidad pro-privacidad, acudiendo a reuniones de desarrolladores y contribuyendo de forma significativa al código de Tor. Escribió y ayudó a publicar documentos de investigación con los creadores de la red y ayudó a otros miembros en su trabajo a la hora de crear herramientas de privacidad. Sin embargo y según han declarado desde Tor Project, Vidalia fue el único software en el que Edman pudo tomar decisiones sobre los cambios que se iban a implementar.

Algunos casos en los que ha participado Edman

Edman lleva trabajando desde 2012 en la Mitre Corporation como un ingeniero en ciberseguridad senior asignado al equipo interno del FBI, también conocido como Remote Operations Unit, que desarrolla o compra exploits y herramientas de hackingpara espiar a objetivos potenciales.

Debido a su trabajo para Tor Project, Edman se convirtió en un contratista de FBI asignado a hackear Tor como parte de la Operación Torpedo, un operativo destinado a identificar a los propietarios y operadores de las webs de pornografía infantil que usaban Tor.

Además de trabajar en la Operación Torpedo, Edman también ayudó al FBI a cerrar Silk Road, el mercado de drogas ilegales más popular de la Deep Web, y a la detención de su creador Ross Ulbricht.

Según se recoge, Edman fue el que lo hizo casi todo en aquella operación, desde rastrear 13,4 millones de dólares en bitcoins desde Silk Road, a rastrear el portátil de Ulbricht, que jugó un papel muy importante en que fuese detenido y condenado a cadena perpetua.

Torsploit, la herramienta para identificar usuarios de Tor

Para descubrir a los usuarios de Tor, Edman trabajó codo con codo con un agente especial del FBI para desarrollar y desplegar un malware conocido como Torsploit. Este virus recogía información que podía servir para identificar a usuarios de la red anónima. El software malicioso explotaba vulnerabilidades en Adobe Flash Player con el fin de revelar la dirección IP pública de los usuarios, para después almacenarla en servidores del FBI ajenos a la red Tor.

Sede central de Adobe / Antonio Fucito editada con licencia CC BY-SA 2.0

Sede central de Adobe / Antonio Fucito editada con licencia CC BY-SA 2.0

El FBI puso Torsploit en tres servidores que alojaban múltiples sitios web de pornografía infantil. El malware después se centraba en las vulnerabilidades de Flash en Tor Browser. Adobe Flash Player lleva tiempo siendo software no recomendado por Tor Project debido a sus múltiples fallos de seguridad. Sin embargo, muchos usuarios lo utilizaban dentro del navegador específico de la red anónima.

Torsploit ya no se usa, pero el FBI está usando su propia técnica de investigación para obtener direcciones IP y MAC de usuarios de Tor durante sus investigaciones. Esta técnica, sin embargo, ha sido considerada como no válida por los juzgados durante una vista de la desaparición de uno de los mayores sitios web de pornografía infantil, PlayPen.

Fuente: http://www.malavida.com/

Fecha de consulta: 02 agosto 2017