Modelado de Amenazas de Internet de las Cosas (IoT)

Recientemente se descubrió un «thingbot» apodado Reaper (o IoTroop), que infectó miles de dispositivos IoT. Reaper tiene un sofisticado sistema de comunicación C&C un entorno de ejecución con código LUA y viene con un paquete de 100 resolvers de DNS.

El descubrimiento de Reaper fue en septiembre de 2017 y, aunque todavía no ha lanzado ningún ataque específico, los investigadores están siguiéndolo desde hace tiempo, esperando que no se convierta en el próximo Conficker. Basado en sus técnicas de ataque nos permite realizar un interesante experimento de pensamiento: ¿Podría el modelo de amenaza prevenir Reaper?

La premisa es que si queremos hacer una Internet de las Cosas más segura, debemos estar haciendo modelos de amenazas más rigurosos, basados en la arquitectura de las aplicaciones y del proyecto de IoT del mundo real que se esté evaluando. El modelado permite establecer la mitigación apropiada para cada componente crucial, incluido el sistema de autenticación.

Un modelo de amenaza simple consta de tres pasos:

- Catálogo de los activos en juego.

- Lluvia de ideas sobre las amenazas a esos activos.

- Puntuación (priorizando) de las amenazas para crear una estrategia de ataques y mitigación.

El la página del proyecto OWASP IoT se puede encontrar una lista típica de los activos de proyectos IoT.

Dispositivos

- Device Memory

- Device Firmware

- Physical Interfaces

- Device Network Services

- Local Data Storage

- Device Web Interface

- Update Mechanism

Plataforma de ataque

- Ecosystem Access Control

- Ecosystem Communications

- Administrative Interface

- Cloud Web Interface

- Vendor Backend APIs

- Third-Party Backend APIs

- Mobile Application

Y, mediante la técnica de STRIDE se puede generar una lluvia de ideas sobre las amenazas a los activos:

- (S) poofing de la identidad del usuario

- (T) ampering

- (R) epudiation

- (I) divulgación de la información

- (Negación de servicio

- (E) escalación de privilegios

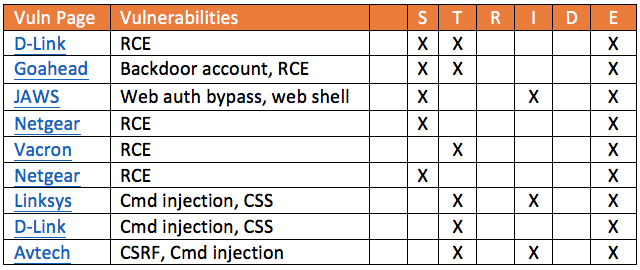

Reaper es fascinante porque no solo contiene un vector de infección; ¡contiene al menos nueve! Si tomamos esas nueve vulnerabilidades que Reaper utiliza para infectar dispositivos IoT, podemos ver que el modelado de amenazas puede descubrirlo antes de la distribución.

Un vistazo rápido a la tabla muestra que las nueve vulnerabilidades incluyen escalamiento de privilegios, ejecución remota de código (RCE) y inyección de comandos, pero de cualquier forma es más o menos lo mismo: entrada no sanitizadas apropiadamente.

Para un desarrollador de un dispositivo de IoT, esta tabla debería ser una llamada de atención. Obviamente, hay que sanitizar las entrada; pero también es hora de incluir una lista blanca de procesos que se pueden ejecutar: no hay ninguna razón por la cual un servidor web deba poder iniciar un telnetd, por ejemplo.

En la lista de dispositivos de OWAP figuran los mecanismos de actualización del dispositivo. Un aspecto interesante de Reaper es que tiene un calendario de infecciones no agresivas. Si todos los fabricantes tuvieran una forma de enviar actualizaciones a sus dispositivos, podrían adelantarse a Reaper cerrando las vulnerabilidades mencionadas antes de que los dispositivos pudieran infectarse.

Finalmente, en 2018 los dispositivos IoT deben tener actualizaciones push, porque si no lo hacen, eventualmente serán infectados por Reaper, o quizás por un thingbot mucho peor.

Más información:

Fuente: https://blog.segu-info.com.ar/

Fecha de consulta: 13 diciembre 2017