Resumen

Los programas maliciosos pueden llegar a nuestros equipos de muchas formas, una de ellas es a través de los archivos de respaldo de los dispositivos móviles. Y aunque no representan una amenaza debido a su ubicación y formato, es importante saber por qué y cómo sucede. En este reporte se analiza el archivo de respaldo de un iPhone 4S con iOS 8.2 que fue detectado como amenaza por Microsoft Security Essentials. La versión de iTunes utilizada para crear el respaldo fue la 12.1.1.4. El archivo detectado era un documento de Word malicioso enviado al usuario por correo electrónico.

Introducción

Para los analistas de malware es común encontrarse con documentos maliciosos de Office que vienen como archivos adjuntos en correos electrónicos y que aparentan ser de empresas o instituciones conocidas. Lo inusual es encontrar un documento malicioso de Word dentro del directorio de respaldo del iPhone. En este reporte se describe este caso.

Durante un escaneo de rutina con Microsoft Security Essentials, herramienta de protección contra software malicioso en Windows, se mostró la ventana de advertencia que aparece en la imagen de abajo, la cual indica que encontró “una posible amenaza” en el archivo 3a2732841c1297cbcfa59f941e0f286f5b4213e5 del directorio C:\Users\<usuario>\AppData\Roaming\Apple Computer\MobileSync\Backup\.

Este archivo fue extraído del equipo y su análisis se detalla a continuación.

Estructura de un respaldo de iPhone

Cuando el iPhone se sincroniza con un equipo, la mayoría de su información es respaldada en la computadora dentro de una carpeta creada por iTunes, cuyo nombre está formado por 40 caracteres alfanuméricos y que es conocido comoidentificador único del dispositivo o UDID (Unique device ID).

La primera vez que el iPhone es sincronizado con un equipo, iTunes hace un respaldo completo del dispositivo, de tal forma que en los respaldos siguientes sólo se sobrescriban aquellos archivos que fueron modificados. Los archivos de respaldo son independientes del sistema operativo.

A continuación se muestra una tabla con las rutas en donde iTunes realiza los respaldos según el sistema operativo:

| Versión de Windows | Ruta de los respaldos |

| Windows XP | C:\Documents and Settings\\Application Data\Apple Computer\MobileSync\Backup\ |

| Windows 7 | C:\Users\\AppData\Roaming\Apple Computer\MobileSync\Backup\ |

| Windows 8 | C:\Users\\AppData\Roaming\Apple Computer\MobileSync\Backup |

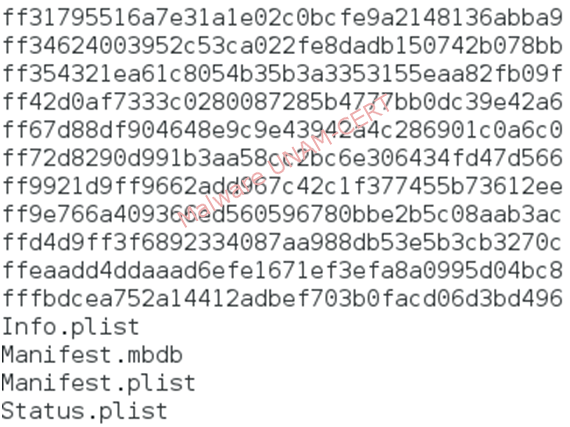

La carpeta de respaldo contiene varios archivos sin extensión y con nombres de 40 caracteres alfanuméricos, cada nombre es el valor del hash SHA1 de la ruta del archivo en el dispositivo, de tal forma que el nombre funcione como identificador único de un conjunto de datos.

Las rutas de los archivos están formadas por dos partes con la siguiente estructura:

En la imagen de abajo, el archivo que se encuentra seleccionado corresponde a aquel donde se almacenan las cookies de Safari (esto se puede comprobar utilizando fileformat.info):

HomeDomain-Library/Cookies = 18174053c0de10175f974ef86bddbfcf4218513f

El dominio, que en este ejemplo es “HomeDomain”, contiene varios directorios, como se muestra en la siguiente imagen.

El directorio “Library” contiene los datos de las aplicaciones que vienen instaladas por defecto en iOS, tales como: información de los contactos, cuentas de correo electrónico, SMS, historial de llamadas, sitios web accedidos desde Safari, etc.

Estos datos se pueden ver con aplicaciones como iPhone Analyzer. En la siguiente imagen se muestra un ejemplo de esto, abriendo el archivo Library/Cookies/Cookies.binarycookies_tmp_1924_0.dat que, como su nombre lo indica, contiene las cookies de los sitios web que el usuario visitó en el navegador Safari.

Archivos Manifest

Dentro del directorio de respaldo se encuentran los archivos Manifest.mbdb y Manisfest.plist (aunque en otras versiones de iTunes el archivo Manifest.list es reemplazado por Manifest.mbdx). El archivo Manifest.plist contiene una lista de las aplicaciones en el dispositivo. Manifest.mbdb y Manifest.mbdx son archivos que funcionan como base de datos del iPhone ycontienen registros de los archivos que deben ser respaldados en el dispositivo.

Análisis del archivo

Como se observa en la imagen de la introducción, el archivo fue detectado como “TrojanDownloader:W97M/Adnel”. De acuerdo con este reporte de Threatpost las amenazas que hacen uso de macros para descargar malware a través de correos electrónicos tuvieron un incremento drástico a principios de este año y Adnel fue una de las variantes más detectadas.

Esto significa que el archivo de respaldo posiblemente contiene un documento malicioso de Microsoft Office. Se puede comprobar esto buscando cadenas conocidas en el archivo de respaldo. Como se mencionó en éste y éste reporte, los archivos maliciosos de Office necesitan que el usuario habilite las macros para poder descargar código malicioso desde servidores remotos; esto significa que, de ser un documento malicioso de Office, el archivo debe contener la cadena “Macros”. Como se observa en la siguiente imagen, el archivo de respaldo contiene varias cadenas, relacionadas con macros, parecidas a las que normalmente se encuentran en los documentos maliciosos.

Otra cadena común es la que hace referencia a una URL desde donde se va a descargar el ejecutable malicioso. El nombre más común es “ss.exe” aunque éste puede variar y llamarse, por ejemplo, calc.exe. Al momento del análisis este dominio ya había sido dado de baja, por lo que no fue posible descargar la muestra.

Ahora se sabe que el archivo de respaldo si contiene un documento de Word Malicioso. Para obtenerlo se puede usarScalpel, que es una herramienta de código libre que recupera archivos utilizando ciertos caracteres en hexadecimal que se encuentran al inicio (header) y al final (footer) y que son comunes a cada tipo de archivo.

El comando que se utilizó y su resultado se muestran en la siguiente imagen. El primer parámetro es el nombre del archivo de respaldo. El segundo, con “-o”, especifica un directorio vacío donde se va a guardar el archivo obtenido con Scalpel.

El archivo audit.txt muestra un resumen de las acciones que Scalpel llevó a cabo. En este caso indica que se extrajo el archivo 00000000.doc, sin embargo, la columna “Chop” indica que el archivo no fue “cortado”.

Scalpel busca un “footer” o indicador de fin de archivo, si éste se encuentra antes de que se alcance el tamaño máximo, el nuevo archivo es “cortado” o “extraído” y es por esto que suele aparecer “Yes” en la columna “Chop” de audit.txt. Lo que sucede en este caso es que la herramienta no extrajo una parte del archivo sino que identificó que todo el archivo de respaldo era un documento de Word.

Como se puede observar, el tamaño de los archivos es básicamente el mismo. Esto significa que iOS almacenó el archivo adjunto del correo electrónico malicioso en el dispositivo y, a su vez, este archivo fue respaldado por iTunes en el equipo sin ser modificado pero sin extensión.

De hecho, los primeros caracteres en hexadecimal del archivo de respaldo infectado coinciden con los del número mágicode los archivos de OLE (Object Linking and Embedding) de Microsoft, que es el formato utilizado por las aplicaciones de Microsoft Office 97-2003 (Word, Power Point, Excel,…).

Por lo que si al archivo se le agrega la extensión “doc”, se va a poder abrir sin problemas en un equipo con Windows y Microsoft Office instalados.

Obtención del correo electrónico del phishing

Revisando los archivos de respaldo con iPhone Analyzer se llega al directorio“Mail”, que contiene los archivos AutoFetchEnabled, MailboxCollections.plist y Recents. Al abrir el archivo Recents y analizarlo con el editor hexadecimal que viene en la aplicación, se pueden observar unas direcciones de correo electrónico.

De éstas, llama la atención la de subdirsuc0409@santander.com.mx, ya que el sitio web oficial de Santander indica que el único dominio que utiliza la institución para comunicarse con sus clientes es informa.santander.mx. Además, el usuario afectado afirmó que no tiene cuenta bancaria en Santander. Por lo que es posible que desde esta dirección se enviara el correo electrónico phishing que traía un documento de Word malicioso como archivo adjunto.

¿Por qué se respaldo el documento de Office malicioso?

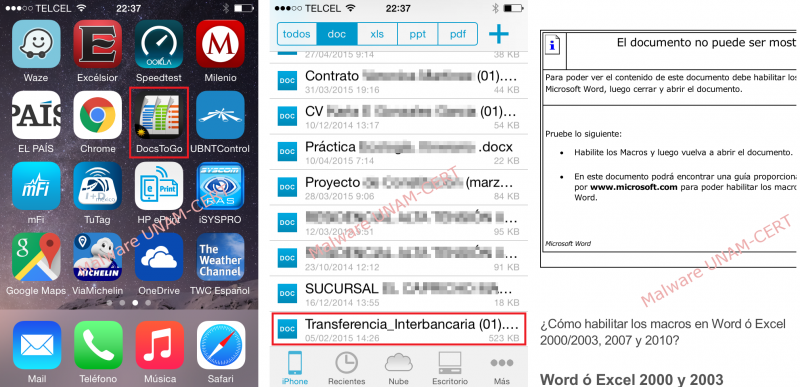

A pesar de que se sabe cómo llegó el documento malicioso al dispositivo móvil, aún no se ha explicado por qué fue respaldado en el equipo de cómputo. El archivo no se almacenó en el iPhone a través de la aplicación de correo electrónico“Mail”, sino debido a la aplicación “Documents To Go”, o “DocsToGo”, que se encuentra instalada en el dispositivo.

Al revisar los documentos gestionados por la aplicación, se encontró un archivo llamado “Transferencia_Interbancaria (01).doc” y al abrirlo se observó el formato común de los documentos de Word maliciosos, donde se pide al usuario habilitar las macros para supuestamente ver el contenido del archivo.

Conclusión

Microsoft Security Essentials detectó el archivo de respaldo del iPhone como malicioso porque es en realidad un documento de Word que iTunes guardó en el equipo de cómputo sin hacerle modificaciones. Los únicos cambios que se llevaron a cabo durante el proceso de respaldo fueron remover la extensión y cambiar el nombre, que el archivo tenía al ser enviado por correo, por el del hash SHA1 de la ruta del iPhone en la que fue almacenado.

Enlaces

Para obtener más información sobre la estructura del iPhone y el análisis forense realizado a sus respaldos, se recomienda consultar los siguientes sitios:

· Edith Cowan University: http://ro.ecu.edu.au/cgi/viewcontent.cgi?article=1091&context=adf

· InfoSec Institute: http://resources.infosecinstitute.com/ios-5-backups-part-1/

· The iPhone Wiki: http://theiphonewiki.com/wiki/ITunes_Backup

Fuente: http://www.malware.unam.mx/es/

Fecha de consulta: 21 Mayo 2015